Aumento no número de botnets no Brasil acende o sinal amarelo para ISPs

Michel Dalla Mariga Araujo, country manager Brasil, da NSFOCUS

Em meio à pandemia, os hackers não descansam. Pelo contrário, tornam-se mais ativos e agregam uma nova camada de problemas a um cenário que já é bastante complicado, afinal o trabalho remoto e o isolamento social são armas conhecidas no enfrentamento da pandemia da Covid-19.

Ao longo de 2020 foram registrados ataques massivos a agencias estatais de saúde, serviços de delivery e outras empresas fundamentais a uma sociedade que necessita restringir a movimentação social.

Entre as novas ameaças registradas ao longo destes ataques, podemos citar algumas mais críticas:

• Vulnerabilidades Ripple20 0-day foram descobertas e, desde então, afetam milhões de dispositivos de redes em vários mercados em todo o mundo.

• Uma vulnerabilidade 0-day de alto risco foi descoberta em dezenas de dispositivos da Netgear, um dos roteadores mais populares do mercado.

• Um grupo de honeypots da ICS – Industrial Control System atraiu quatro ataques 0 days nos últimos meses, e ainda não se tem ideia do impacto destes ataques.

• Uma vulnerabilidade crítica de RCE – Remote Code Execution afetou milhões de dispositivos baseados em open WrT.

• Hackers foram flagrados explorando vulnerabilidade 0-day em dispositivos DrayTrek para lançar ataques em redes corporativas.

• Pela primeira vez hackers conseguiram tomar o controle de um smart building e lançar ataques a partir de dispositivos de inteligência e automação residencial e empresarial.

• Milhões de dispositivos LoRaWan foram atacados e acessados com sucesso por hackers, e servidores, gateways e nodes LoRaWan são comprovadamente vulneráveis.

• Até agora, hackers divulgaram 500 mil credenciais telnet de milhares de dispositivos.

• Pesquisadores descobriram a existência da LiquorBot, uma botnet com funções de crypto mining.

• O Google foi atingido por um ataque massivo de mais de 2 Tbps. Imagine por um momento este canhão direcionado a sua organização.

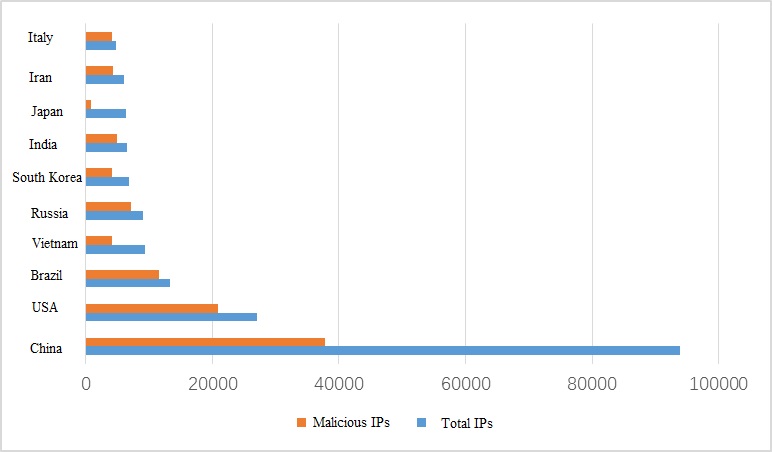

Como se não bastassem os episódios acima, o Brasil caminha a passos largos para se tornar uma “potência” em botnets. Perdemos apenas para a China e EUA, como mostra o gráfico abaixo.

Somente este fato já deveria acender a luz amarela para os responsáveis por segurança e disponibilidade dos serviços de TI. Mas ainda temos mais. O fator HUMANO:

• O Brasil carece de uma educação cibernética, de esclarecimento maior da população em geral. Questões simples, como gerenciamento de senhas, navegação segura, etc., ainda são um desafio em nosso país. As agências governamentais deveriam assumir este papel, por meio de campanhas de conscientização e trabalho junto aos ISPs. Mas não é ainda o que ocorre.

• Legislação. Apesar da LGPD já estar em vigor, a lei não contempla casos de ataques de negação de serviços. Além disso, as punições ainda são consideradas muito brandas. A polícia faz o seu trabalho. Vide o desmonte recente das operações dos criminosos TOPIARY e GUERREIRO. Por anos a fio estes dois meliantes extorquiram e tiraram o sono de vários administradores de redes. Qual será a punição? Voltarão a transgredir? O mercado sabe que vários outros praticam os mesmos crimes.

• Tratados internacionais. Outra área onde o Brasil patina. O acordo de Budapeste, de 2001, prevê que crimes cibernéticos cometidos em países signatários possam ser investigados nos países de origem. Isto é, se um hacker baseado na Rússia promoveu um ataque a uma organização do país, o estado brasileiro passaria a contar com a colaboração das autoridades russas para investigar e punir o crime. Aqui ao menos uma boa notícia: O governo atual já manifestou a vontade de aderir ao acordo de Budapeste. Isso pode ser uma ajuda.

Mas enquanto não resolvemos as questões humanas, como devemos proceder para garantir nossos ambientes e clientes sempre no ar e não sermos vítimas de ataques DDoS? A resposta é simples: PREVENÇÃO.

Não deixe para tratar a questão quando os ataques estiverem ocorrendo. Custos e alternativas serão mais altos e limitados, respectivamente. O ideal é contar com soluções de nuvens anti DDoS capazes de mitigar ataques bastante altos, sem limites dos tamanhos de ataques e com POPs de mitigação no Brasil. Isso é essencial. Dessa forma, a latência de retorno de tráfego limpo será muito menor, e o impacto nas aplicações será mínimo.

Outro ponto importante é que o provedor do serviço de mitigação em nuvem tem de oferecer também o sistema de detecção e envio do ataque de forma automática para a nuvem de mitigação. Isso vai viabilizar a operação e evitar custos e dores de cabeça ao pessoal do SOC – centro de operações de segurança. Finalmente, as opções de retorno de tráfego limpo não devem se limitar a túneis GRE. A partir de POPs de mitigação no Brasil, o provedor de soluções em nuvem anti DDoS deve ser capaz de oferecer opções de conexões diretas ao POP: VLAN bilateral, cross-connect.

Outro ponto importante é contar com soluções especializadas de mitigação de ataques DDoS, caso a escolha seja por uma solução de mitigação in-loco (on-premises). Firewalls não são a melhor solução; balanceadores também não.

A solução on-premise, caso seja a escolha, deve necessariamente ser STATELESS. Não deve possuir tabelas de sessões, do contrário ataques de exaustão de sessões podem facilmente derrubar estes dispositivos.

Procure sempre a solução especializada. Não confie no pato. O seu negócio é importante demais para ficar fora do ar.