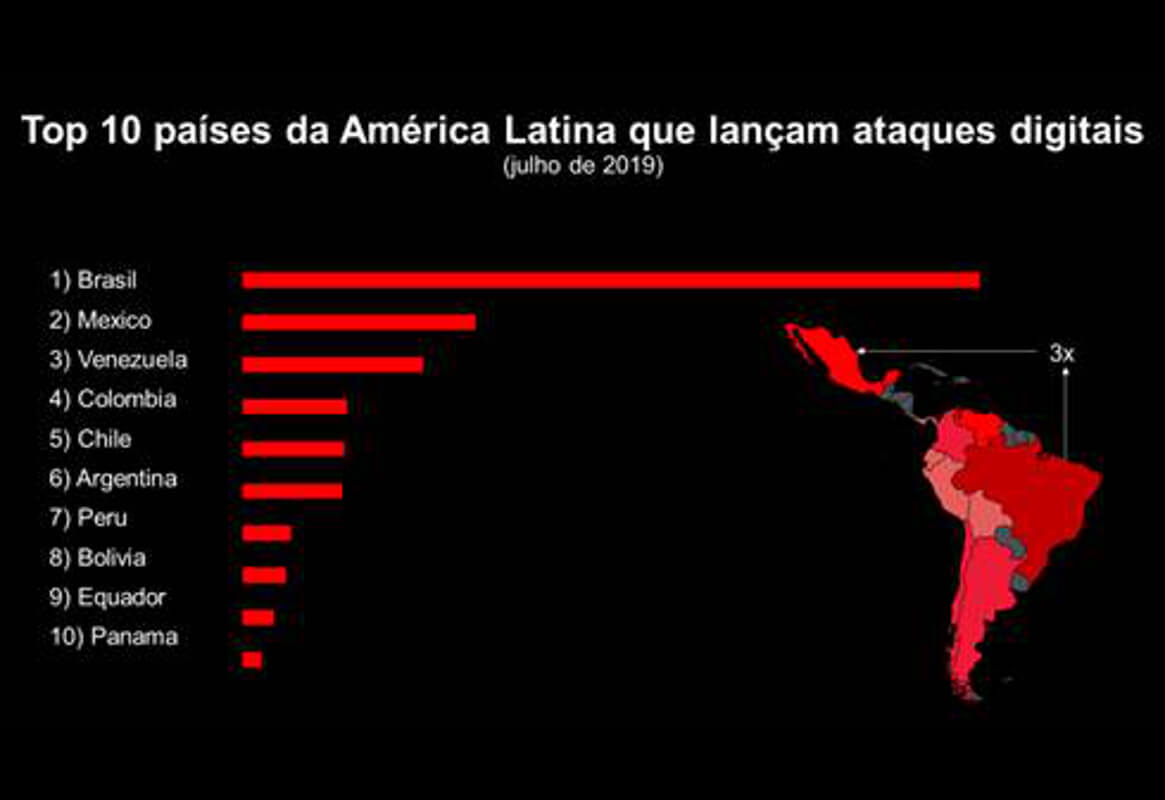

Brasil e México lideram ataques digitais contra outros países

Redação, Infra News Telecom

Segundo a pesquisa LATAM Security Threats 2019, da F5 Networks, focada em soluções de segurança e entrega de aplicações corporativas, o Brasil é a principal fonte de ataques na América Latina – em segundo lugar está o México e, em terceiro, a Venezuela. O estudo, realizado pelo F5 Labs, divisão da companhia que identifica ameaças que atingem empresas em todo o mundo, também mostra que o Brasil é décimo primeiro país de onde mais se lançam ataques sobre todo o planeta.

Para Hilmar Becker, country manager da F5 Networks Brasil, este posicionamento se explica pelo descompasso entre a economia fortemente digitalizada e uma legislação ainda desatualizada. “A LGPD – Lei Geral de Proteção de Dados, que começará a ser fiscalizada pela ANPD – Autoridade Nacional de Proteção de Dados, em agosto de 2020, pode alterar este contexto. A nova lei deve fortalecer a cultura de segurança e privacidade de dados no país”.

O F5 Labs identificou, também, que operadoras de telecomunicações que atuam no Brasil estão dando vazão a uma grande quantidade de tráfego contaminado. Dentro da lista das 10 operadoras de telecom da América Latina que enviam arquivos infectados para o mundo e para outros países da região, há cinco players brasileiros. Isso é comprovado por meio da análise dos protocolos de comunicação encontrados nos malwares examinados pelos experts do F5 Labs. É um sinal de que algumas operadoras não conseguem filtrar o tráfego, nem fazer a mitigação das ameaças transmitidas por suas redes.

Finanças, varejo, saúde e governo: ataques via injeção SQL e phishing

Apenas 1,5% de invasões por meio de injeção de código SQL consegue atingir bancos, corretoras e seguradoras. “Isso mostra que as áreas de TI e de segurança desse segmento estão atualizando os seus sistemas para impedir violações por meio de acessos a formulários disponíveis via web”. Em relação a ataques que dependem de fraudes realizadas via e-mail – como phishing – o quadro é outro: 66,91% desse setor sofre com esse tipo de fraude.

Já no segmento de varejo 71,88% dos ataques são baseados em injeção de código SQL por meio do preenchimento de formulários nos sistemas de e-commerce. Em um formulário, por exemplo, onde o cliente deveria colocar seu nome, um bot (aplicação autônoma com um comando pré-determinado) ou um criminoso digital irá inserir um código malicioso. Nesse universo, 15,73% das violações acontece por meio de e-mail/phishing.

Na vertical serviços de saúde, apenas 7,8% dos ataques se dão por meio de injeção de código SQL. Mais de 40% das violações acontecem por meio de usuários que, de forma desavisada, abrem e-mails contaminados e acessam páginas web fraudulentas (phishing). No governo, ataques por meio de injeção via código SQL representam 36,40% das violações. Invasões realizadas por meio de e-mail/phishing ultrapassam 22% do quadro.

“Fica claro que, dentro das empresas, há uma convivência entre ameaças com dois perfis diferentes: injeções por meio de código SQL e e-mail/phishing”, diz Becker, acrescentando que o desafio das injeções SQL é vencido por meio da constante atualização dos sistemas, de modo a incorporar os patches lançados pela indústria para, justamente, evitar a violação via queries.

Conforme a complexidade do ambiente da empresa usuária, as atualizações dos sistemas podem trazer novos desafios. “Quanto mais crítica a utilização da aplicação, mais importante será testar, num ambiente paralelo, o efeito do patching sobre esse sistema. Essa situação pode explicar o fato de a pesquisa encontrar, entre diversos malwares de injeção de código SQL, vulnerabilidades que já tinham sido identificadas pelo F5 Labs há anos”.

Os especialistas do F5 Labs também mapearam as vulnerabilidades dos ambientes IoT – Internet das coisas do Brasil e da América Latina. A região Sudeste do Brasil é um dos polos de organização e uso, para ataques criminosos, de BotNets baseadas em dispositivos IoT como câmeras de segurança, pequenos roteadores domésticos, decodificadores de TV a cabo. Esses dispositivos não contam com recursos avançados de segurança. No momento de sua instalação em residências ou empresas, muitas vezes suas senhas (pré-configuradas de fábrica) não são alteradas. “Esse quadro contribui para que a crescente base de dispositivos IoT em uso no Brasil siga sendo escravizada por hackers e utilizada, por exemplo, no disparo de ataques DDoS”, finaliza Becker.